DOWNLOADS HACKER

Downloads HACKER

Trojan Invasion - WebCam-Spy

Trojan Invasion - WebCam-Spy | Trojan Para MSN

Fabrica De Virus v1.4

Fabrica De Virus v1.4 | Programa De Criar Diversos Tipo De Vírus, Vários Modelos, DeUm Simples Vírus De Abrir Um Programa, Até Um De Formatar o PC Da Vitima.

Unsercure - Descubra Senhas De E-mails

Unsercure - Descubra Senhas De E-mails | Com certeza você já quis descobrir senhade algum e-mail de um amigo, e tentou pesquisar no Google algum programa que desse conta do que você queria, mas não achou nada, então alguém te disse que isso era impossível… Mas se existe algum programa que possa fazer isso (descobrir senhas), o programa é esse, baixe o arquivo que já vem com um Tutorial.

Livro Proibido Do Curso De Hacker

Livro Proibido Do Curso De Hacker | Bom ai vai um boa dica pra quem ta começando

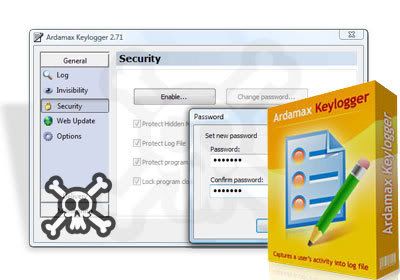

Keylogger Ardamax 3.0

Keylogger Ardamax 3.0 | O Melhor Keylogger Na Versão 3.0

Turkojan 4

Turkojan 4 | Melhor Para USAR

Trojan MSN Socket Tools Lite1.4

Trojan MSN Socket Tools Lite1.4 | Da Pro Gasto =P

MSN Spy 5.4

MSN Spy 5.4 | TerraSoft MSN Spy para Monitoramento das conversas do MSN Messenger e Live Messenger com envio programado por e-mail...

Turkojan 4 Full + Tutorial

Turkojan 4 Full + Tutorial | Sem Comentarios esse e o melhor ainda vem com tutorial !!!

Trojan Prorat 1.9

Trojan Prorat 1.9 | Mellhor Para Se USAR

MSN Messenger Hack

MSN Messenger Hack | Você já imaginou poder bisbilhotar nos messengers de outras pessoas? Com o Messenger Archive Viewer você pode ver os históricos do Yahoo Messenger e MSN Messenger de seus amigos, filhos e namorados sem ter logar em seus messengers, fuçar em seus computadores e muito mais sem saber a senha! Espie a conversa de todo mundo que usar seu computador, imprima, salve e copie os históricos sem que eles fiquem sabendo.

Trade Hack 1.3

Trade Hack 1.3 | Este aqui é um trade hack ( que quase todo mundo que joga mu conhece! ) Manual esta dentro do arquivo!!!

MSN Spybox 1.0

MSN Spybox 1.0 | O MSN Spybox é um programa completo para o monitoramento doMSN Messenger. Gera relatórios de todas as conversas do MSN em arquivos "log" deforma escondida no computador. Além disso, o programa envia por email estes arquivos, permitindo que você veja todas as conversas do MSN através do seu email.

Wireless Hack Tools 2009 AIO

Wireless Hack Tools 2009 AIO | Wireless Hack Tools 2009 AIO

MSN Evil 3.0

msn evil 3.0 | afim de ferrar com o msn de seu inimigo? uhuahau use esse programaaqui, msn evil 3.0, funções nele é o que nao falta como: msn bomber (enviar milhares de mensagens repetidas), mudanças de nick names (coloca teu email comosendo de outro) , envio de arquivos bloqueadores (bloqueia o MSN daquele chato que fica te alugando) , capturadores de senhas (rouba as senhas da sua ex-namorada(o) hehehehe), criador de Emoticon, Checador se foi bloqueado pelo outro (checa se a gata te bloqueou ou se ela realmente saiu), desbloqueador (desbloqueia o seu msn bloqueado por alguém), descobridor se a outra pessoa está teclando com outro, entre outras ferramentas...

MSN Spy ONE

Descrição: Trojan Spy One 1.0.2 | SpyOne é um backdoor criado por um hacker italiano chamado Ozores. Esse backdoor é um Rat (Remote Administrator Tool, ou ferramenta do administrador remoto, em português). Como seu nome em inglês já diz, é um trojan espião. Algumas de suas funções são: espionar através de webcam, espionar microfone, dar acesso aos arquivos da vítima, função de keylogger e fazer download de arquivos da vítima, entre outros. Foi criado em Borland Delphi.

Ebook Dicionário De Informática e Internet Completo

Ebook Dicionário De Informática e Internet Completo | Este dicionário não se limita ao vocabulário essencialmente técnico, mas foi acrescido determos que, embora não integrantes do vocabulário técnico, mas por sua grande incidência em textos técnicos, podem ser considerados como pertencentes a "linguagem técnica" (Ex. able). Sua organização permite consultas recorrendo ao termo em inglês, consistindode palavras simples ou compostas, de suas abreviaturas ou de seus acrônimos, desde que tanto as abreviaturas como os acrônimos sejam bastante difundidos. Muitos termos de informática, principalmente de Internet, devido à sua pouca idade, apresentam pouca consistência no modo como são escritos, como, por exemplo, on-line, que freqüentemente aparece como online, ou ainda on line. De moto a facilitar a sua consulta lexicográfica, esses termos foram incluídos com suas diferentes formas morfológicas.

Comfort Keys v3.2.0.3

Comfort Keys v3.2.0.3 | Comfort Keys 3.1.2.0 é um gerenciador de atalhos para o windows, que lhe ajuda a automatizar as suas ações repetitivas de trabalho com o teclado de uma maneira mais profissional. Você tem várias opções para serem usadas,como por exemplo abrir um website com apenas um único toque no teclado, tudo fácil e rápido de configurar, já que dispoe de idioma em português (brasileiro).

Ebook Revista UnderHack

Ebook Revista UnderHack | A Revista UnderHack, edição nº 1 já está pronta.

Rapid Hacker 3.7 Final

Rapid Hacker 3.7 Final | Galera este programa Oferece downloads instantaneos, logicamente que você será premium, mesmo não comprando uma conta, este hackerfunciona 100% testado e comprovado!!! English! Rapid Hacker 3.7 Final Edition: A lot of improvements, and some other features of wonder. No More Download Limit RapidHacker can hack / crack / bypass waiting limit at Rapidshare.com and Rapidshare.de Just copy-paste the Rapidshare link and get unlimited downloads.

CD Hack Simplifiked

CD Hack Simplifiked | Este hack é um hack para aquelas pessoas que nao gostam deabusar, gostam de ser discretas, esse é o hack perfeito, pois as funções são só o basico para jogar "bem" no cs de um jeito que não seja descoberto Como Funciona: Abra o CDHack.exe E abra seu CS em seguida, Entre em um jogo e tecle caps-lock para ativa-lo Funções: Wall Hack Concent 1.0 No Flash No Smoke Oque tem de novo? Não muita coisa, apesar do seu peso ter sido triplicado a versão 1.5 não traz muita coisa nova, nessa atualização tem: dotoctor-dec, foi retirado o bug do erro no wall hack que incomoda e etc...

Logmein

Logmein | controle qualquer computador remotamente de qualquer lugar usando essa pagina, que nela vc baixa um programa para conectar nos computadores !!!

[Source] BIODOX [Trojan]

[Source] BIODOX [Trojan] | Mais um dos famosos trojans turcos...porém, este não tem idioma portugues.

Ebook Iniciação Hacker

Ebook Iniciação Hacker | Ótimo livro para quem quer aprender os macetes e segredos do mundo Hacker.

| ||

| Descrição: Cactus Joiner 2.5 | O Cactus Joiner 2.5, é um pequeno programa com que poderás unir infinitos arquivos em 1 só. Poderás usar este programa para ocultar um server de um trojan junto com outra aplicação como uma foto para enganar a vítima. A parte poderás fazer com que arquivos se executem de forma normal ou de forma oculta. Como novidade esta nova versão inclui um Firewall Killer, com esta opção ativada faremos que nosso trojan desative o firewall do Windows XP. |

Capture e registre logs de tudo que digitam no seu computador. O programa permite descobrir todas as teclas que foram digitadas automaticamente, operando invisivelmente para registrar arquivos de log.

Brutus Aet2

E um programa de quebra de senha por modo de força bruta é word list aonde fais varias combinações para chegar au numero da senha .

Tutorial :

Descompacte e execute o arquivo executável, será mostrada a seguinte tela

Digite o ip ou o nome do servidor que se quer explorar no campo “Target”, ao lado dele informe o serviço que se deseja descobrir a senha, pode ser HTTP, FTP, Telnet, Pop3 etc.

Na seção “Authentication Options” é feita a escolha da forma de pesquisa, primeiro informe o arquivo de nomes de usuários que está determinado no campo “User file”, assim é possível verificar vários logins de uma única vez, se preferir usar apenas um login, marque a opção “Single user” e informe o login desejado.

Ao lado especifique de que forma as tentativas serão feitas, existem três possibilidades na opção “Pass Mode”:

Word List – Com essa opção será necessário especificar um arquivo .txt com senhas possíveis, esse método é rápido, porém pouco eficaz.

Combo List – Aqui teremos que informar um arquivo .txt com logins e senhas possíveis separados por : ou . Só é recomendado se você já “desconfia” de possíveis senhas/logins. Pouco eficaz.

Brute Force – Com essa opção serão feitas diversas combinações com os caracteres especificados, esse método apesar de poder demorar muito, é muito eficaz.

Programas como o Brutus são comuns na Internet, por isso é sempre adequado usar senhas com no mínimo 6 caracteres e usar caracteres alfanuméricos e numéricos. Ainda assim essas práticas não nos tornam imunes a esse tipo de ataque, portanto boa sorte!

Msn evil 3.0

afim de ferrar com o msn de seu inimigo? uhuahau use esse programa aqui, msn evil 3.0, funções nele é o que nao falta como: msn bomber (enviar milhares de mensagens repetidas), mudanças de nick names (coloca teu email como sendo de outro) , envio de arquivos bloqueadores (bloqueia o MSN daquele chato que fica te alugando) , capturadores de senhas (rouba as senhas da sua ex-namorada(o) hehehehe), criador de Emoticon, Checador se foi bloqueado pelo outro (checa se a gata te bloqueou ou se ela realmente saiu), desbloqueador (desbloqueia o seu msn bloqueado por alguém), descobridor se a outra pessoa está teclando com outro, entre outras ferramentas...

afim de ferrar com o msn de seu inimigo? uhuahau use esse programa aqui, msn evil 3.0, funções nele é o que nao falta como: msn bomber (enviar milhares de mensagens repetidas), mudanças de nick names (coloca teu email como sendo de outro) , envio de arquivos bloqueadores (bloqueia o MSN daquele chato que fica te alugando) , capturadores de senhas (rouba as senhas da sua ex-namorada(o) hehehehe), criador de Emoticon, Checador se foi bloqueado pelo outro (checa se a gata te bloqueou ou se ela realmente saiu), desbloqueador (desbloqueia o seu msn bloqueado por alguém), descobridor se a outra pessoa está teclando com outro, entre outras ferramentas...

este keylogger é perfeito, vc quando saii e deixa o computador ligado quer saber o que aconteceu quando vc estava fora !? então baixe esse programa, que alem de saber só na sua casa tem como vc receber remotamente os logs das pessoas

Themida !!

Você ta afim de deixar o seu spy invisível, então baixe esse programa, themida protege o seu servidor de qualquer trojan e spy's, que deixa eles uns 60% indetectável, um ótimo programa, sem comentarios, vc nao vai se arrepender

Clique na imagem abaixo para fazer o download.

0 comentários:

Postar um comentário